Während über Instant-Messaging-Dienste wie WhatsApp oder Signal bereits alltäglich Ende-zu-Ende verschlüsselt kommuniziert wird, findet E-Mail Kommunikation bis heute weitestgehend unverschlüsselt statt. Ein Hauptproblem stellt vermutlich die nicht vorhandene standardmäßige Integration entsprechender kryptographischer Tools in den verschiedenen E-Mail-Clients dar. Das soll sich zumindest in der freien Software Mozilla Thunderbird im nächsten Jahr ändern. Ab Sommer 2020 soll dann das bisherige Plugin Enigmail fester Bestandteil des Programmpakets sein.¹

Warum Ende-zu-Ende?

Die Ende-zu-Ende-Verschlüsselung ermöglicht Vertraulichkeit, Authentizität und Integrität der Nachricht vom Versand bis zum Empfang. Das bedeutet, dass die Nachricht nur von Sender und Empfänger gelesen werden kann (vertraulich), dass die Echtheit des Absenders gewährleistet ist (authentisch) und dass der Nachrichteninhalt nicht unbemerkt von Dritten verändert werden kann (Integrität der Nachricht). Im herkömmlichen „gesicherten“ E-Mail-Verkehr kommt allerdings zumeist nur eine Punkt-zu-Punkt-Verschlüsselung zum Einsatz. Dabei wird die Nachricht nur beim Transport verschlüsselt. Ein sogenannter Man-in-the-Middle-Angriff könnte die oben genannten Schutzziele weiterhin verletzen, da E-Mails an Transportknoten weiterhin unverschlüsselt liegen.

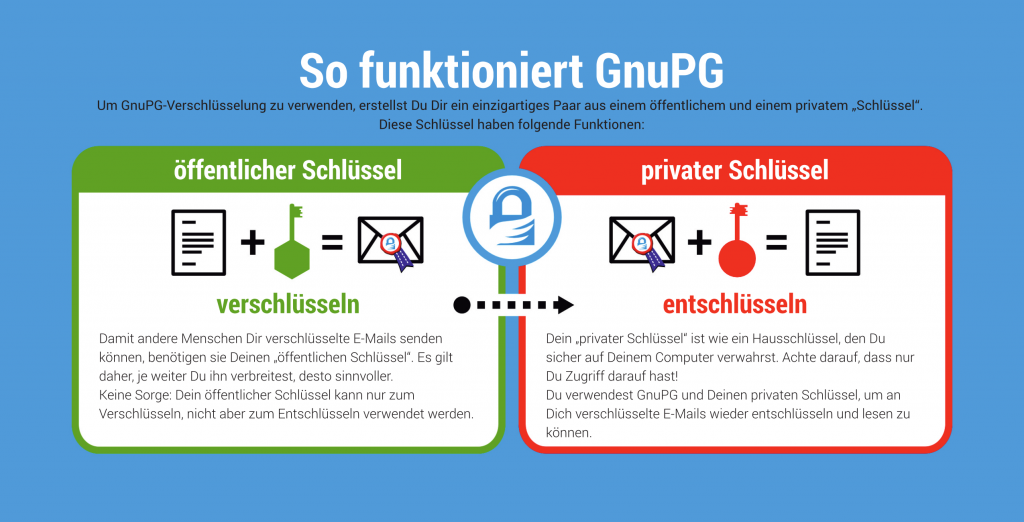

Es gibt verschiedene Verfahren um Nachrichten Ende-zu-Ende zu verschlüsseln. In den folgenden Anleitungen wird das freie und weit verbreitete Public-Key-Verschlüsselungsverfahren GnuPG, das den OpenPGP-Standard implementiert vorgestellt. Das Grundprinzip ist bei den verschiedenen Public-Key-Verschlüsselungsverfahren aber immer das gleiche:

Jeder besitzt einen öffentlichen (Public Key) und einen privaten Schlüssel (Private Key).

Der öffentliche Schlüssel kann bedenkenlos geteilt werden. Der Austausch der öffentlichen Schlüssel ist auch zwingend notwendig, damit verschlüsselt kommuniziert werden kann. Mit dem öffentlichen Schlüssel des Empfängers kann der Sender die Nachricht verschlüsseln. Der private Schlüssel darf hingegen unter keinen Umständen geteilt werden. Nur mit dem eigenen privaten Schlüssel kann der Empfänger die Nachricht entschlüsseln. Gleichzeitig kann der Sender wieder mit dem eigenen privaten Schlüssel seine Nachricht signieren. Mit der Signatur einer Nachricht kann dann auch die Integrität dieser gewährleistet werden.

Anleitung

Vorab: Alle vorgestellten Tools sind freie Software. Die Verwendung des proprietären E-Mail-Clients Microsoft Outlook wird nicht empfohlen, auf Grund der großen Verbreitung ist dieser allerdings trotzdem berücksichtigt. Da die Handhabung für jedes Betriebssystem, bzw. für jeden E-Mail-Client etwas anders aussieht und eine gründliche Dokumentation den Blogbeitrag in seinem Umfang sprengen würde, ist die Anleitung sehr rudimentär, aber universal gehalten. Entsprechende Dokumentationen sind jedoch an entsprechender Stelle verlinkt.

Schritt 1: GnuPG installieren

Zuerst muss die Verschlüsselungssoftware GnuPG installiert werden. Das Programm als solches bietet keine grafische Benutzeroberfläche, daher ist man in der Regel auf Drittanbieter angewiesen, die entsprechende Softwarepakete anbieten.

Microsoft Windows: Windows-Nutzern empfiehlt sich die Installation des vom Bundesamt für Sicherheit in der Informationstechnik (BSI) 2006 in Auftrag gegebenen freien Software-Pakets Gpg4win: https://www.gpg4win.org/

Apple macOS: Für macOS eignet sich das Software-Paket GPG Suite: https://gpgtools.org/

GNU/Linux: Fast alle gängigen Linux-Distributionen haben bereits GnuPG vorinstalliert. Dieser Schritt kann daher übersprungen werden.

Schritt 2: E-Mail-Clients einrichten

Damit E-Mails signiert, verschlüsselt und entschlüsselt werden können, benötigen die meisten E-Mail-Programme entsprechende Plugins:

Mozilla Thunderbird: Nutzer von Thunderbird steht das Add-On Enigmail zur Verfügung. Dieses kann hier heruntergeladen werden: https://addons.thunderbird.net/de/thunderbird/addon/enigmail/

Microsoft Outlook: Das Software-Paket Gpg4win enthält bereits die Programmerweiterung GpgOL für Outlook, die direkt mitinstalliert werden kann.

Webmail: Wer keinen E-Mail-Client nutzt kann auch mit der Browsererweiterung Mailvelope (erhältlich für Mozilla Firefox und Google Chrome) seine E-Mails der ver- bzw. entschlüsseln: https://www.mailvelope.com/de (Achtung: Funktioniert nicht mit allen E-Mail-Providern!)

Hinweis: Diverse E-Mail-Programme verfügen bereits über entsprechenden PGP-Support. Eine vollständige Liste ist auf Wikipedia zu finden: https://en.wikipedia.org/wiki/Comparison_of_email_clients#Features

Schritt 3: Schlüsselpaar erstellen und Schlüsselverwaltung

Damit E-Mails ver-, bzw. entschlüsselt werden können, benötigt man Schlüsselpaare. Im ersten Schritt muss dabei ein eigenes Schlüsselpaar erstellt werden, danach können die öffentlichen Schlüssel anderer Personen oder Institutionen importiert werden. Für die Erstellung und Verwaltung der verschiedenen Schlüssel dienen Schlüsselverwaltungsprogramme.

Microsoft Windows: Unter Windows können Schlüssel mit der in Gpg4win enthaltenen Software Kleopatra verwaltet werden, sowohl bei der Verwendung von MS Outlook oder Mozilla Thunderbird. Die einzelnen Schritte können der Gpg4win-Dokumentation entnommen werden.

Apple macOS: Mit dem in der GPG Suite enthaltenen Programm GPG Keychain können die Schlüssel verwaltet werden. Die einzelnen Schritte können der Projektwebseite entnommen werden.

GNU/Linux: Programme zur Schlüsselverwaltung sind unter GNU/Linux in den meisten Desktop-Umgebungen bereits vorinstalliert. Während Gnome Seahorse (Dokumentation) zur Schlüsselverwaltung enthält, liefert KDE KGpg (Dokumentation) vorinstalliert mit. Eine ausführliche Liste dazu führt das GnuPG-Projekt auf ihrer Webseite.

Schritt 4: E-Mails verschlüsseln

Die Verschlüsselung der E-Mails findet dann über den jeweiligen E-Mail-Client statt. Diese wurden in Schritt 2 bereits entsprechend eingerichtet. Wenn bereits alle notwendigen Schlüssel der Kommunikationspartner in der Schlüsselverwaltung importiert sind, ist eine Verschlüsselung und Signierung der E-Mail über eine entsprechende Auswahl sehr intuitiv im E-Mail-Programm möglich.

Info Mozilla Thunderbird: Das Plugin Enigmail benutzt mittlerweile standardmäßig die Verschlüsselung über das Programm Pretty Easy Privacy. Dieses macht zwar die Schlüsselerstellung wie der Name bereits verspricht „ziemlich einfach“, allerdings zum Preis der manuellen Schlüsselverwaltung. Bei jeder neuen Installation eines E-Mail-Clients und bei jeder einzelnen E-Mail Adresse wird ein neues Schlüsselpaar erzeugt. Das kann zu unschönen Nebeneffekten führen, wie in diesem Golem-Bericht bereits sehr gut dargelegt. Ich empfehle die Verwendung des „klassischen“ Enigmail-Plugins. Dazu muss unter den Enigmail-Einstellungen „S/MIME und Enigmail verwenden“ aktiviert werden.

Schritt 5: Spread the word!

An dieser Stelle möchte ich auch auf einen bereits im August 2015 auf unserem Blog erschienenen Artikel von Sebastian Pohl aufmerksam machen und gleichzeitig zitieren:

Im Interesse der Internet-Autonomie, der Erhaltung der Privatsphäre und des Gedankens des mündigen Bürgers: bitte Nachmachen!

Der gesamte Artikel kann hier nachgelesen werden: https://blog.hwr-berlin.de/elerner/e-mails-signieren-und-verschluesseln_praktisch/

Die Free Software Foundation stellt ebenfalls eine universale Anleitung für die E-Mailverschlüsselung unter https://emailselfdefense.fsf.org/de/ bereit.

Dieses Werk ist lizenziert unter einer Creative Commons Namensnennung 4.0 International Lizenz.

1: https://blog.thunderbird.net/2019/10/thunderbird-enigmail-and-openpgp/

0 Kommentare